jhsyue 发表于 2022-4-21 15:56

主要家里宽带是动态的 一会这个段一会那个段

rem 发表于 2022-4-21 15:59

动态IP也是在一个段或者几个段内有规律的,可以搜索一下比如广东电信IP段 ...

jhsyue 发表于 2022-4-21 16:13

我觉得可以搞一个脚本 反向通知服务器本地ip 然后服务器再放开

燕十三丶 发表于 2022-4-21 16:58

异常流量 照样处理 墙已经升级了 除非不走海底电缆

jhu 发表于 2022-4-21 17:05

流量异常是指什么?

我平时都用ssh的,感觉也没怎么样,可能我也没啥流量,偶尔用用。搞不明白大家为什么 ...

jhsyue 发表于 2022-4-21 15:56

主要家里宽带是动态的 一会这个段一会那个段

jsenet 发表于 2022-4-21 18:05

python写个监听 收到请求密码对的话操作firewalld允许该IP访问梯子端口

davidsky2012 发表于 2022-4-21 18:35

早就实践几年了:

https://0066.in/archives/860

davidsky2012 发表于 2022-4-21 18:35

早就实践几年了:

https://0066.in/archives/860

wwbfred 发表于 2022-4-21 19:30

看来很多人还是不知道,主动探测是封锁的必要条件,开IP白名单即便是你挂最原始的SS也不会被封锁。这个方法 ...

wwbfred 发表于 2022-4-21 19:30

看来很多人还是不知道,主动探测是封锁的必要条件,开IP白名单即便是你挂最原始的SS也不会被封锁。这个方法 ...

davidsky2012 发表于 2022-4-21 21:27

主动探测并不是封锁的必要条件。虽然对大多数协议来说主动探测是封锁的必要条件,但还是有部分协议没有主 ...

woputby 发表于 2022-4-21 21:22

大佬用debain和nginx的怎么操作?

iptables -t mangle -A PREROUTING -p udp -s 10.0.0.0/24 --dport 808 ...

akkba 发表于 2022-4-21 21:34

有用的, 嘿嘿, 别声张

sai 发表于 2022-4-21 23:12

如果我使用ss是TCP吧,另外这10.0.0.0/24只是举例不是实际操作用到的吧。我如果要连接ssh22端口会失败吗 ...

wwbfred 发表于 2022-4-21 22:45

你说的这个当然有可能,但这只是理论,没有被观察到被部署。我只碰到过由于流量太大被墙的,包括TLS指纹 ...

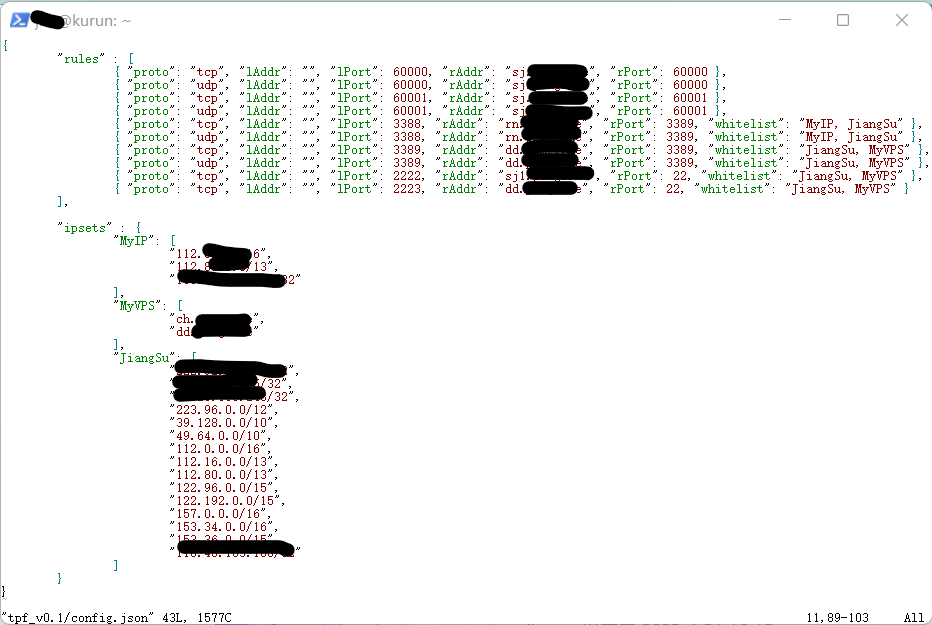

jhu 发表于 2022-4-21 16:56

iptables太麻烦,而且只支持Linux,并且不支持BBR。

为了白名单转发,我自己用go写了个小程序,专门设置了 ...

sai 发表于 2022-4-22 07:40

软件怎么搭建啊

| 欢迎光临 全球主机交流论坛 (https://www.91ai.net/) | Powered by Discuz! X3.4 |